یادداشت: امنیت بالای ویندوز 10، هکرها را تحت تاثیر خود قرار داده است!

با توجه به اینکه اکثر اوقات ویندوز یک سیستمعامل محبوب برای هدف قرار دادن است، محققان امنیتی و هکرها دائم این پلتفرم را بررسی میکنند تا استراتژیهای پیشرفتهای را به منظور شکستن خطوط دفاعی مایکروسافت، کشف کنند. ولی حالا سد دفاعی مایکروسافت قویتر شده است، چون این شرکت چندین قابلیت پیشرفته به سیستمعامل ویندزو 10 […]

با توجه به اینکه اکثر اوقات ویندوز یک سیستمعامل محبوب برای هدف قرار دادن است، محققان امنیتی و هکرها دائم این پلتفرم را بررسی میکنند تا استراتژیهای پیشرفتهای را به منظور شکستن خطوط دفاعی مایکروسافت، کشف کنند.

ولی حالا سد دفاعی مایکروسافت قویتر شده است، چون این شرکت چندین قابلیت پیشرفته به سیستمعامل ویندزو 10 خود به منظور جلوگیری از حملات، اضافه کرده است. با آنکه هکرهای کنفرانس امسال بلکهت مجهز به تکنیکهای پیچیدهای بودند، یک سکوت نشانهی توافق جمعی به چشم میخورد که اکنون توسعهی یک تکنیک موفق برای استفاده بر روی ویندوز 10 به مراتب سختتر است. نفوذ به ویندوز از طریق یک آسیبپذیری داخل سیستمی در مقایسه با چند سال قبل، سختتر است.

استفاده از ابزار داخلی ضد بدافزار

مایکروسافت ابزاری تحت نام اینترفیس اسکن ضد بدافزار (AMSI) توسعه داده است که میتواند اسکریپتهای مخرب در حافظه را شناسایی کند. نیخال میتال، مشاور برنامههای آموزشی NoSoSecure و فردی که تستهای نفوذ را انجام میدهد به حضار شرکت کننده در جلسهی بلکهت خود گفت که هر اپلیکیشنی میتواند باعث به فراخواندن این ابزار شود و هر گونه موتور ثبت شدهی ضد بدافزاری میتواند محتویات ثبت شده در AMSI را پردازش کند. آنتیویروسهای AVG و ویندزو دفندر در حال حاضر از AMSI استفاده میکنند و بایستی به زودی توسط شرکتهای بیشتری مورد استفاده قرار گیرد.

میتال اعلام کرد “AMSI گامی بزرگ به سمت مسدود سازی حملات مبتنی بر اسکریپت در ویندوز است.”

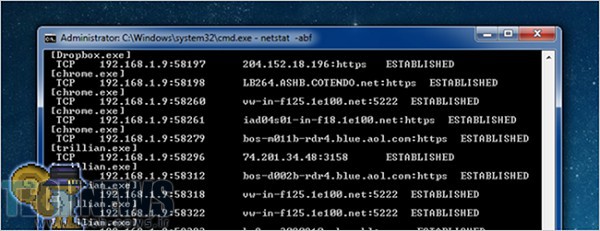

مجرمان سایبری روز به روز بیشتر تکیه به استفاده از حملات مبتنی بر اسکریپت میکنند، به خصوص آن دسته از آنهایی که در PowerShell ویندوز اجرا میشود. امکان کشف حملات با استفاده از PowerShell برای سازمانها سخت است، چون به سختی میتوان آنها را از رفتار صحیح این کنسول تشخیص داد. امکان ریکاوری کردن نیز سخت است چون اسکریپتهای پاورشِل را تنها میتوان به منظور تحت تاثیر قرار دادن هرگونه از جنبههای سیستمی یا شبکهای استفاده کرد. با توجه به اینکه عملا اکنون هر سیستم ویندوزی با PowerShell از پیش بارگذاری شده است، حملات مبتنی بر اسکریپت روز به روز بیشتر متداول میشوند.

در گذشته مجرمین شروع به استفاده از پاورشل و بارگذاری اسکریپتها در حافظه کردند، ولی کمی طول کشید تا با آنها برخورد شود. میتال گفت “تا همین چند سال قبل کسی به پاورشل اهمیتی نمیداد. اسکریپتهای ما اصلا کشف نمیشدند. شرکتهای دارا محصولات آنتیویروس تنها در طول سه سال گذشته پذیرای آن شدهاند.”

با آنکه کشف اسکریپتهای ذخیره شده بر روی هارد آسان است، جلوی اجرای اسکریپتهای ذخیره شده بر روی حافظه را گرفتن، عمل سادهای نیست. AMSI سعی دارد در سطح میزبان جلوی این اسکریپتها را بگیرد، یعنی روش ورود آنها، ذخیره شدن بر روی هارد، در حافظه یا اجرا به صورت تعاملی، مهم نیست و همین امر به گفتهی میتال باعث میشود AMSI تغییر بارزی در این روند ایجاد کند.

گرچه، AMSI نمیتواند به تنهایی نقش داشته باشد، از این جهت که مفید بودن آن وابسته به روشهای امنیتی دیگری نیز است. حملات مبتنی بر اسکریپت بدون ایجاد گزارش خیلی سخت میتوانند اجرا شود، بنابراین مهم است که ادمینهای ویندوز به طور منظم گزارشات کنسول PowerShell خود را بررسی کنند.

AMSI کامل نیست، در کشف اسکریپتهای مبهم یا اسکریپتهای بارگذاری شده از مکانهای غیر معمولی نظیر فضای اسمی (namespace) WMI، کلیدهای رجیستری و گزارشهای رویدادها عملکرد چندان مفیدی ندارد. اسکریپتهای پاورشِلی که بدون استفاده از فایل powershell.exe اجرا میشوند (ابزاری نظیر سرور سیاست شبکه) نیز میتوانند باعث به اشتباه انداختن AMSI شوند. راههایی برای دور زدن AMSI وجود دارد، نظیر تغییر امضای اسکریپتها، استفاده از نسخهی 2 پاورشِل یا غیرفعال کردن AMSI. با این وجود، میتال همچنان AMSI را “آیندهی ادمین ویندوز” مینامد.

حفاظت از اکتیو دایرکتوری

اکتیو دایرکتوری بنیاد مهمی برای ادمین ویندوز است و روز به روز به بخش مهمتری تبدیل میشود چون سازمانها جریانهای کاری خود را به سیستم ابری انتقال میدهند. دیگر از آن برای کنترل تعیین هویت و مدیریت شبکههای شرکتی درون سازمانی استفاده نمیشود، در نتیجه حالا اکتیو دایرکتوری (AD) میتواند کمک به شناسایی و تعیین هویت سیستم ابری Azure مایکروسافت کند.

به گفتهی شان متکالف، فردی که مدرک Microsoft Certified Master را برای اکتیو دایرکتوری دارد و بنیانگذار شرکت امنیتی Trimarc محسوب میشود به حضار شرکت کننده در کنفرانس بلکهت گفت که ادمینهای ویندوز، کارشناسان امنیتی و هکرها همگی چشماندازهای متفاوتی از AD دارند. ادمین بر آپتایم سرور و کسب این اطمینان توجه دارد که AD پاسخ مناسبی در قبال کوئریها (queries) از خود نشان دهد. کارشناسان امنیتی مسائل عضویتی گروه Domain Admin را بررسی میکنند و حواسشان به آپدیتهای نرمافزاری است. هکرها به بررسی وضعیت امنیت دستگاه میپردازند تا ضعفی پیدا و از آن استفاده کنند. هیچکدام از این گروهها طبق گفتهی متکالف تصویر کاملی در اختیار ندارد.

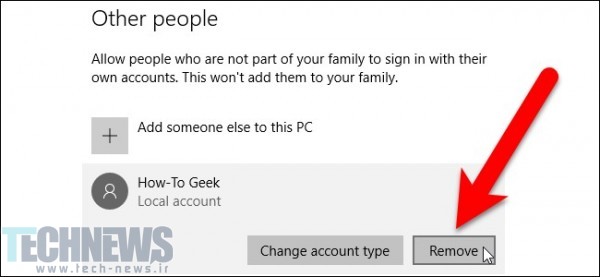

او در طول سخنان خود اشاره داشت که تمامی کاربران مورد تایید هویت قرار گرفته به قابلیت خواندن اکثریت، اگر نگوییم تمامی، آبجکتها و صفات اکتیو دایرکتوری دسترسی دارند. طبق گفتهی متکالف یک حساب کاربری استاندارد میتواند کل دامنهی اکتیو دایرکتوری را به علت حقوقی که به نادرستی در بحث تغییر دادن اهداف سیاست گروه متصل به دامنه و واحد سازمانی به دست آورده است، به خطر بیاندازد. از طریق مجوزهای سفارشی OU، یک فرد میتواند کاربران و گروههایی که دسترسیهای بالایی ندارند را مورد تغییر قرار دهد، یا میتواند تاریخچهی SID، صفت آبجکت اکانت یک کاربر AD را به منظور به دست آوردن دسترسیهای بالا بررسی کند.

متکالف به منظور کمک به شرکتها برای اجتناب از مشکلات متداول استراتژیهایی را مطرح و آن را در محافظت از اطلاعات ورود ادمین و جداسازی منابع مهم، خلاصه میکند. آپدیتهای نرمافزاری را جدی بگیرید، به خصوص بستههای امنیتی که آسیبپذیریهای مربوط به اولویتها را مد نظر قرار میدهند، و شبکه را تقسیم بندی کنید تا نفوذ هکرها سختتر شود

کارشناسان امنیتی بایستی شناسایی کنند که چه کسی برای AD و برای محیطهای مجازی میزبان دامین کنترلرهای مجازی دارای حقوق ادمین است و همچنین چه کسانی میتوانند وارد دامین کنترلرها شوند. آنها باید دامنههای اکتیو دایرکتوری، آبجکت AdminSDHolder و آبجکتهای گروپ پالیسی (GPO) را به منظور بررسی مجوزهای سفارشی نادرست داده شده بررسی کنند و مطمئن شوند که هرگز ادمینهای دامنه (ادمینهای اکتیو دایرکتوری) با اطلاعات عبور حساس خود وارد سیستمهای غیر معتبری نظیر ورک استیشنها نشدهاند. حقوق اکانت سرویس نیز بایستی محدود باشد.

متکالف اعلام کرد که حقوق اکتیودایرکتوری را به درستی اعمال کنید تا جلوی تعداد بسیاری از حملات متداول گرفته یا کمتر اثربخش شوند.

مجازیسازی به منظور در بر گرفتن حملات

Rafal Wojtczuk رئیس بخش امنیتی شرکت Bromium گفت: مایکروسافت به معرفی امنیت مبتنی بر مجازیسازی (VBS) پرداخته است، مجموعهای از قابلیتهای امنیتی که درون فناوری hypervisor (هایپر وایزر یا Hyper-V) ویندوز 10 قرار گرفته است. سطح حمله برای VBS متفاوت از سایر شکلهای مجازیسازی است.

Wojtczuk گفت “VBS با وجود حوزهی محدودی که دارد، مفید است چون میتواند جلوی حملات خاصی را بگیرد که بدون آن به سادگی اجرا میشوند.”

Hyper-V بر روی پارتیشن روت کنترل دارد و میتواند محدودیتهای بیشتری را اجرا و خدمات امنی را فراهم کند. زمانی که VBS فعال میشود، Hyper-V یک دستگاه مجازی تخصصی با سطح بالایی از تراست (اعتماد) به منظور اجرای فرمانهای امنیتی ایجاد میکند. بر خلاف سایر دستگاههای مجازی، این دستگاه پیشرفته از پارتیشن روت محافظت میشود. ویندوز 10 میتواند یکپارچگی (ادغام) کد باینریهای حالت کاربری و اسکریپتها را اجباری کند و VBS کد حالت کرنل را کنترل و مدیریت میکند. طراحی VBS به این منظور بوده است که اجازه به اجرای هر گونه کد ثبت نشده در شرایط و زمینهی کرنل را ندهد، حتی اگر امنیت کرنل به خطر افتاده باشد. الزاما، کد مورد اعتماد در حال اجرا در دستگاه مجازی ویژه، در جداول صفحهی توسعه یافته (EPT) پارتیشن روت حقوق اجرایی را به دست آورده است تا کدهای ثبت شدهی ذخیره را فرا بخواند. از آنجایی این صفحه نمیتواند هم قابل اجرا و هم قابل رایت در یک زمان باشد، بدافزار نمیتواند به این طریق وارد حالت کرنل شود.

از آنجاییکه کل این مفهوم تکیه بر توانایی ادامه دادن عملکرد خود، حتی اگر پارتیشن روت به خطر افتاده شده باشد، دارد، Wojtczuk به عنوان مثال به بررسی VPS از دیدگاه هکری پرداخت که به پارتیشن روت نفوذ کرده بود تا بررسی شود آیا هکر میتواند از بوت امن به منظور بارگذاری یک هایپر وایزر آلوده شده با تروجان عبور کند یا خیر.

Wojtczuk به عنوان نتیجه اعلام کرد که “موقعیت امنیتی VBS خوب به نظر میآبد و امنیت یک سیستم را بهبود میبخشد، البته یقینا نیاز به تلاش اضافی بسیار مهمی برای پیدا کردن یک آسیبپذیری مناسب برای دور زدن این لایهی امنیتی است.”

اسناد فعلی در این زمینه اشاره به این دارند که به بوت امن (Secure Boot) نیاز است و ماژول پلتفرم مورد اعتماد (TPM) و VTd به صورت گزینشی به منظور فعال سازی VBS دیده میشوند ولی در واقع اینطور نیست. ادمینها باید هر دوی این موارد (VTd و TMP) را به منظور حفاظت از هایپر وایزر علیه یک پارتیشن روت به خطر افتاده شده، فعال داشته باشند. به سادگی فعال کردن قابلیت Credential Guard برای VBS کافی نیست. به منظور کسب اطمینان از اینکه مشخصات عبور در پارتیشن روت به وضوح نشان داده نمیشوند نیاز به یک پیکربندی اضافی است.

مایکروسافت تلاش زیادی کرده است که تا جای ممکن VBS را امن کند، ولی سطح حملهی غیر معمول به گفتهی Wojtczuk همچنان دلیل نگرانی است.

حفاظ امنیتی ارتفاع بیشتری دارد

نفوذ کنندگان، که شامل مجرمان، محققان و هکرهایی میشوند که ببیند چه کاری میتوانند با ویندوز انجام دهند، درگیر یک رقص استادانه با مایکروسافت هستند. به محض اینکه نفوذ کننده راهی را برای دور زدن خطوط دفاعی ویندوز پیدا میکند، مایکروسافت حفرهی امنیتی را میبندد. با اجرای فناوری نوآورانهی امنیتی به منظور سختتر کردن حملات، مایکروسافت حملهکنندگان را مجبور میکند به منظور پیدا کردن راه نفوذ در تلاش بیشتری باشند. ویندوز 10 به لطف قابلیتهای جدید که دارد امنترین نسخهی ویندوز تا به الان است.

عنصر جرم در حال تلاش است، و شلاق بدافزار علائمی را مبنی بر آهسته کردن سرعت خود نشان نمیدهد، ولی بایستی اشاره داشت که این روزها اکثریت حملاتی که صورت میگیرند نتیجهی یک نقص امنیتی نرمافزاری، مهندسی اجتماعی یا پیکربندی اشتباه است. هیچ اپلیکیشنی نمیتواند به طور کامل عاری از باگ باشد، ولی زمانی که خطوط دفاعی داخلی موجود باعث میشود سوء استفاده از ضعفهای موجود سختتر باشد، حملهکنندگان با شکست روبرو میشوند. مایکروسافت در طول چند سال گذشته بسیار تلاش کرده است تا جلوی حملات به سیستمعامل خود را بگیرد و ویندوز 10 نافع مستقیم این تغییرات است.

با در نظر گرفتن اینکه مایکروسافت فناوری جداسازی خود را در آپدیت سالانه ویندوز 10 قویتر کرده است، جادهای که به سمت سوءاستفادهی موفقیت آمیز از یک سیستم مدرن ویندوز ختم میشود حتی پر دست اندازتر به نظر میآید.

| پیشنهاد ویژه : قیمت ارز دیجیتال |

| پیشنهاد ویژه : سرور HP |

| پیشنهاد ویژه : تعمیر کامپیوتر تهران |

| پیشنهاد ویژه : ترجمه رسمی آلمانی |

|

پیشنهاد ویژه |

|

پیشنهاد ویژه |

ارسال دیدگاه

مجموع دیدگاهها : 0در انتظار بررسی : 0انتشار یافته : ۰